Entro un po' a gamba tesa, ma se qualcuno verrà impattato da questo breach, non sarà colpa di LastPass.

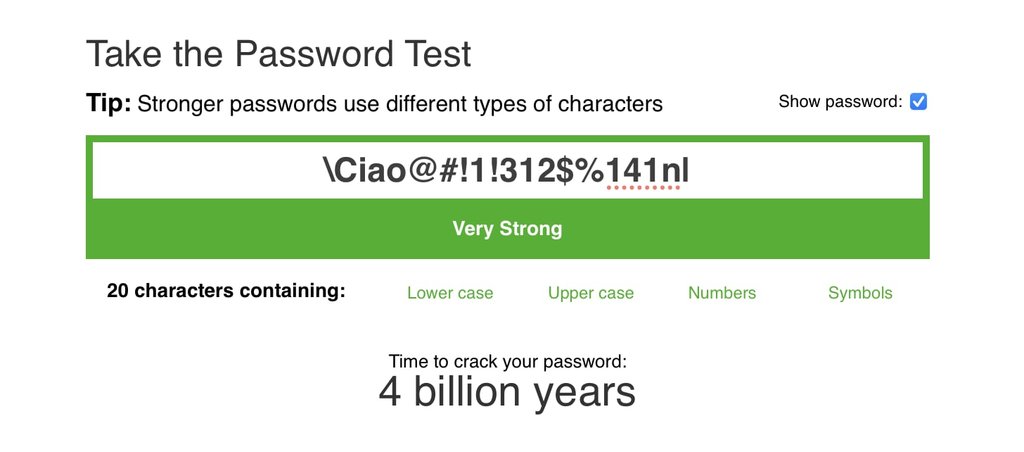

Sì, certo, le casseforti non dovevano finire in giro per il mondo, ma la sicurezza vera (e questo la gente non lo capisce) è nella password stessa.

È come mettere il cartello di vietato l'accesso su una porta, non sarà quello a proteggerti, ma la serratura che hai usato.

Se un'azienda poco intelligente ha permesso ai suoi dipendenti di usare una master password di 4 caratteri direi che la colpa è dell'azienda stessa, non di LastPass.

Sarebbe colpa di LastPass se avessero usato roba come AES-IGE (rimosso anche da OpenSSL per via dei problemi di sicurezza) o controlli via hash con md5/sha1, ma non mi sembra questo il caso.

Come al solito, la sicurezza è in mano all'utente finale, puoi metterci una pezza per migliorare la cosa, ma se l'utente è scemo, non c'è sicurezza che tenga. È come mettere una cassaforte da 20 milioni di euro in casa e poi tenere la chiave necessaria ad aprire tutto sotto al tappeto di casa.

) allora dovrebbe essere relativamente sicura...

) allora dovrebbe essere relativamente sicura...