Date le diverse discussioni e richieste di delucidazioni in merito nell'ultimo periodo, pubblico una guida su come collegare in cascata un router ai modem Fastweb. Gli screenshot presenti più avanti sono ripresi da un Fastgate, ma la guida dovrebbe essere valida anche per modem NeXXt.

Prima di tutto, la domanda sorge spontanea. Perché non usare solo il Fastgate?

- Wi-Fi pessimo.

- Non è possibile modificare i DNS.

- Firewall scadente.

- Dispositivo in generale poco configurabile.

C'è da fare una menzione particolare per il Firewall del Fastgate. Di base permetterebbe soltanto la navigazione web e la posta elettronica, dunque altri servizi in uscita potrebbero non funzionare. Per avere un po' più di libertà, si potrebbe anche disabilitarlo. In quel caso le porte IPv4 sono tutte chiuse di default e si possono aprire quelle necessarie dal port mapping. Il che non sarebbe una situazione così malvagia, a parte il problema che Fastweb si è dimenticata dell'IPv6 (che ultimamente è attivo di default). Con il Firewall disabilitato le porte IPv6 SONO TUTTE APERTE.

A questo punto qualcuno direbbe: disabilitiamo l'IPv6. Certo, si può fare, ma nel 2023 privarsi dell'IPv6 soltanto per la sicurezza non mi sembra una delle mosse più astute. Questa guida dunque tenta di salvare la connessione IPv6 con l'implementazione del firewall sul router in cascata. Nella mia confugurazione il router in cascata fa da relay: prende il prefisso comunicato dal Fastgate e lo inoltra ai propri client, in modo che tutti possano generarsi il proprio indirizzo, senza NAT (questa funzionalità si chiama NDP-proxy).

Passiamo così ad elencare i vantaggi di un buon router in cascata:

- Maggiormente configurabile del Fastgate.

- Wi-Fi più performante.

- Possibilità di configurare il DNS (sul mio OperWRT oltre a cambiare i server, ho anche impostato il DNS over TLS con stubby; preciso però che tale configurazione non è oggetto di questa guida; ne faccio menzione soltanto per farvi comprendere che vantaggio si può avere con un buon router).

- Se siete utenti avanzati e ne trovate uno con il sistema OpenWRT, ne vale la pena per l'ampia gamma di configurazioni e personalizzazioni offerte.

Non conviene sostituire direttamente il Fastgate? In teoria sì, ma in pratica potreste non sempre trovarvi nelle condizioni ideali per farlo. Dipende dalle vostre esigenze. Se ci riuscite, bene, altrimenti comprate un buon router (di solito costano di meno di un modem che supporti la VDSL e il VoIP, a meno che non andiate sul mercato dell'usato) e, se avete dei dubbi, affidatevi a questa guida.

I seguenti passaggi si basano su un router che monta una vecchia versione di OpenWRT. Queste configurazioni dovrebbero essere facilmente replicabili su router non OpenWRT.

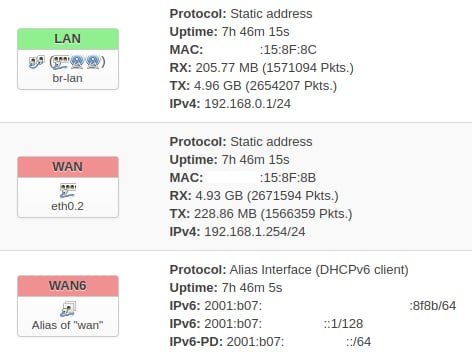

Partiamo dunque dalla configurazione del nuovo router. Nell'interfaccia grafica di partenza di OpenWRT (dopo aver effettuato il login) c'è un menù in alto a destra dove è possibile accedere alle interfacce di rete (nella mia versione si trovano nella sezione Interfaces del menù Network). Accedendo a essa possiamo visualizzare un riepilogo di tutte le interfacce presenti con il relativo tasto di modifica (edit). Il nostro obiettivo è quello di replicare una situazione simile alla seguente:

Di norma le interfacce LAN, WAN e WAN6 sono già presenti, ma vanno adattate con alcune modifiche. Tenete presente che in OpenWRT, ogni qualvolta cambiate una o più opzioni, per applicarle dovete cliccare su Save o Save & Apply in basso a destra.

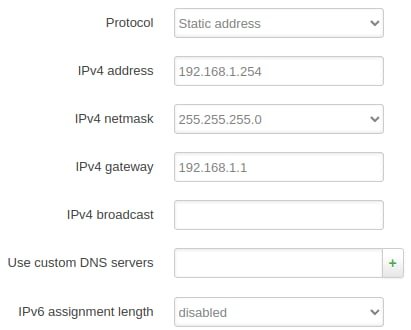

Cominciamo dunque con l'interfaccia WAN (premiamo edit ed entriamo nella relativa pagina di configurazione). In General Setup impostiamo un IPv4 statico all'interfaccia (192.168.1.254), specifichiamo come gateway l'indirizzo del Fastgate (192.168.1.1; so che il Fastgate ha in predefinito 192.168.1.254, ma io l'ho cambiato) e disabilitiamo l'assegnazione dell'IPv6 (useremo la WAN6 per quello).

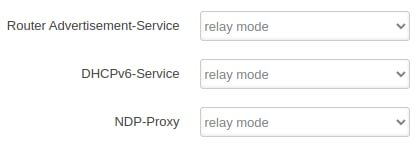

Nella parte bassa della stessa pagina, troviamo la sezione DHCP Server. Visualizziamo la scheda IPv6 Settings e impostiamo la modalità relay su tutti i protocolli.

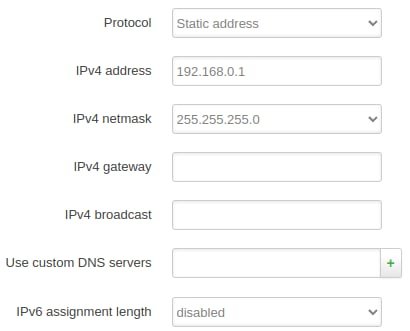

Poi ci spostiamo nella pagina di configurazione dell'interfaccia LAN. In General Setup impostiamo come segue. Indirizzo statico e non assegniamo IPv6. Se volete, impostate i DNS (io non l'ho fatto, ho configurato stubby per il DNS over TLS). In predefinito è attivato il DHCP per l'assegnazione automatica degli indirizzi IPv4 ai dispositivi collegati (nel caso la personalizzate voi con il range che volete).

Nella parte bassa della stessa pagina, per IPv6 Settings della sezione DHCP Server, replichiamo le stesse impostazioni utilizzate per l'interfaccia WAN (relay su tutti i protocolli).

A questo punto ci spostiamo sul Fastgate e lo impostiamo in modo che faccia meno cose possibili nell'ottica di occuparsi soltanto della fonia e della connessione alla rete Fastweb. Se siamo interessati all'IPv6, lo lasciamo gestire in automatico la configurazione del protocollo 6RD.

- Disattiviamo il Wi-Fi.

- Nella sezione Avanzate, disattiviamo il parental control.

- Disattiviamo l'UPnP (se siate interessati, lo abilitate sul router in cascata).

- Rimuoviamo tutte le regole presenti nel Port Mapping.

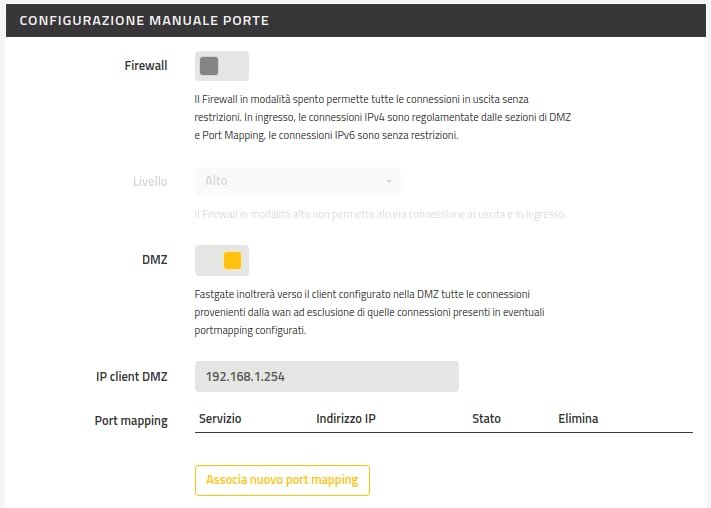

- Disabiliamo il Firewall (lo configurerete sul router in cascata) e abilitiamo la DMZ come di seguito (impostando l'indirizzo IPv4 WAN che abbiamo inserito prima sul router in cascata).

- Disabilitare DLNA, Print Server e Condivisione file.

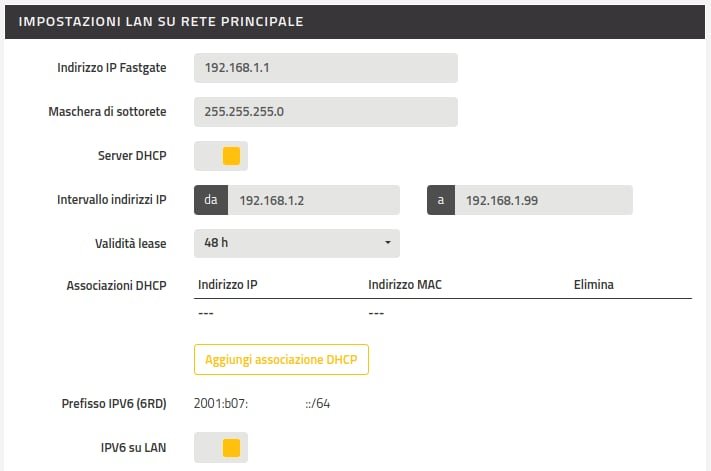

- Impostiamo gli indirizzi LAN come segue. Usiamo lo stesso indirizzo IPv4 locale impostato come gateway della WAN del router in cascata (192.168.1.1; il Fastgate ha in predefinito 192.168.1.254, ma io l'ho cambiato). Lasciamo il DHCP attivo per l'eventualità di volersi connettere al Fastgate via cavo con un altro dispositivo nel caso qualcosa andasse storto con il router. Infine (solo se siete interessati) abilitiamo l'IPv6.

Se tutto va bene, al riavvio di entrambi i dispositivi, dovreste ottenere una configurazione simile al primo screenshot. Per verificare l'assegnazione degli IPv6, collegatevi a https://test-ipv6.com/