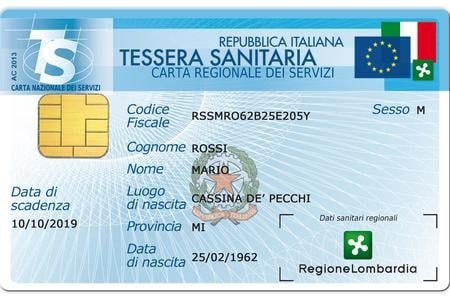

handymenny no (per limitazioni di Android pero'), ma con un'app equivalente a CieID ma che accetti anche le CA Cittadini CNS, allora si'. Dovrebbe anche essere possibile realizzare un browser Android (anche con WebView di sistema quindi Chromium) che implementi la TLS Client Cert Auth via smartcard, affinche' non serva per forza usare il flusso CieID anche lato server, supportando quindi l'auth in maniera decentralizzata come con lettore da computer.

[cancellato] Firma, non cifratura... Già ora con le vecchie CNS non puoi usare TLSv1.3.

Per limitazioni di TLS v1.3 che rifiuta i vecchi certificati a 1024 bit (che poi non sono manco troppo sicuro che la regola valga anche per i certificati client e non solo per quelli server...). Le nuove tessere da almeno 3 anni hanno pero' tutte certificati RSA a 2048 bit e con hash SHA-256, che non spariranno a breve.

Cmq TLS v1.3 avra' i suoi pregi ma ha anche molti difetti. Io tendo a preferire un TLS v1.2 configurato bene. Certo c'e' da dire che con TLS v1.2 e inferiori il certificato client viaggia in chiaro... In TLS v1.3 invece viene scambiato solo dopo aver verificato il server ed instaurato il canale cifrato. Questa e' l'unica cosa di TLS v1.3 che realmente mi manca in TLS v1.2... Cioe' si puo' fare anche con TLS v1.2, con la server-initiated renegotiation, ma non e' troppo banale (sicuramente non lo fai con nginx come server... Apache e IIS dovrebbero permetterlo pero') e in passato alcuni client si rompevano male cosi'.

Ed e' anche per questo che l'infrastruttura nazionale dovrebbe rimanere nei confini nazionali, senza essere esternalizzata a privati e men che mai all'estero (o, peggio mi sento, a privati esteri che aprono sedi in Italia per poter fagocitare i dati della PA)... Non sarebbe un problema cosi' grave se quei dati (nome cognome e CF) transitino in chiaro tra la mia connessione residenziale (gia' a mio nome) e un server della Sogei a Roma... Pero' se invece devono farsi il giretto panoramico di mezza Europa, e/o essere duplicati in chissa' quale montagna oltreoceano, beh... un pochino mi secca, ecco. 😇

[cancellato] Su Windows, no, son sincero. Prima occasione provo. 😉

E' pure finalmente appena uscita stabile la nuova versione che supporta le nuove CNS con l'hack fuori standard per il cert a 2048 bit 😉

[cancellato] Eh Firefox su Windows ignora le configurazioni e i certificati di sistema... Non è proprio così semplice.

Son due cose diverse pero'. Certo e' che se Firefox usasse il provider crittografico di sistema oltre a NSS, allora OpenSC funzionerebbe "indirettamente" fintanto che funge anche per il sistema (IE o quel che ne resta). Ma cmq l'installer di OpenSC ora registra per Firefox anche la DLL del modulo di sicurezza di OpenSC, parallela a quella builtin e a quella di NSS. Insomma le ultime volte ho visto funzionare tutto senza dover far piu' nulla a mano 😅

[cancellato] Sì ma sovente non vengono ruotate le chiavi per limiti dei chip. La sostituzione periodica delle schede permette di avere chip di nuova generazione con nuove funzioni e algoritmi 😉

Beh, quando scopriranno l'esistenza dei certificati a 4096 bit, o chissa' cosa verra' fuori per il PQ, allora se ne riparlera'... 😅

).

).