Come promesso, la parte succosa.

Modem libero

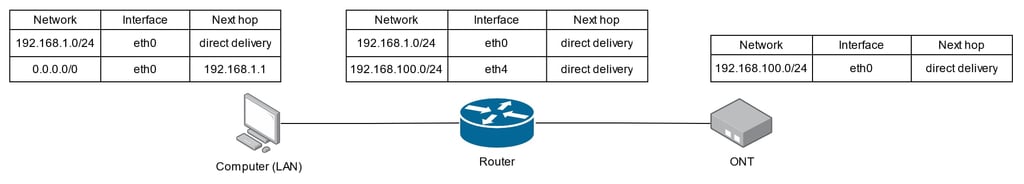

Configurare il modem libero non è stato difficile, oltre a seguire la configurazione guidata della GUI di Ansuel per il TIM Hub sbloccato inserendo i parametri PPPoE e la VLAN, ho dovuto cambiare l'indirizzo dell'interfaccia SFP (nome fuorviante, in realtà è eth4/WAN) affinché fosse sulla stessa rete dell'ONT, quindi da 192.168.2.2 a 192.168.100.2 (l'ONT è 192.168.100.1).

ONT

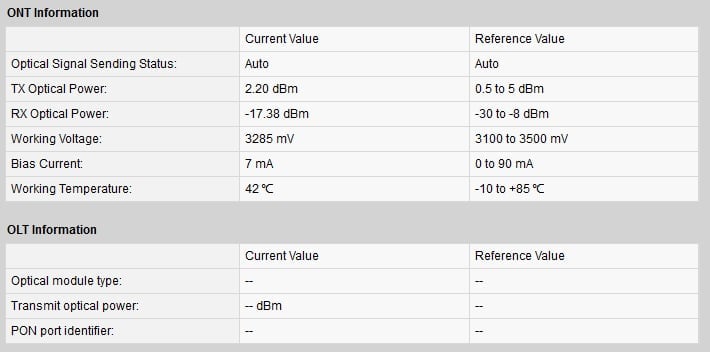

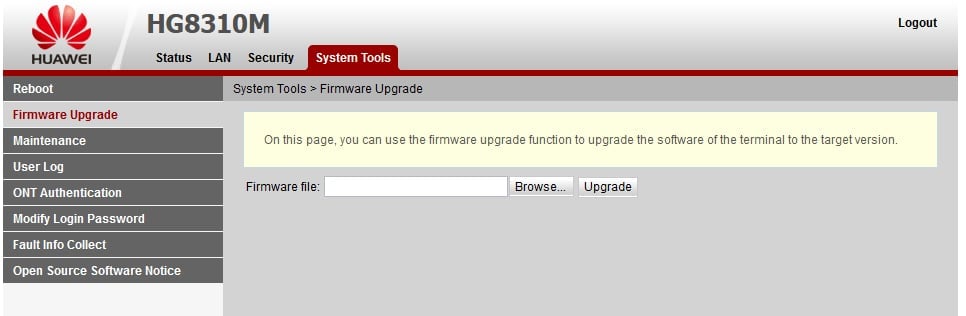

L'ONT è un Huawei HG8310M e la password di root è scritta sull'etichetta sotto: root/admin 🤦♂️

Collegandosi direttamente via cavo col PC ed impostando un IP statico come sopra è possibile accedervi, ma siccome siamo pigri vogliamo poterlo fare dalla LAN (spoiler: pessima idea). Dal router l'ONT risponde al ping, ma dalla LAN no: il problema è che i pacchetti gli arrivano, ma lui non sa che strada fargli fare per rispondere. È più chiaro dall'immagine seguente.

La soluzione è semplice: un NAT in maniera che i pacchetti in arrivo dalla LAN vengano riscritti con l'IP del router lato SFP.

Sul TIM Hub (sbloccato) è molto semplice, questione di due comandi:

uci set firewall.wan.network='wan wan6 wwan sfp'

uci commit firewall

service firewall restart

Così diciamo al firewall di considerare l'interfaccia SFP facente parte della zona WAN, che è già sottoposta a NAT e misure di sicurezza adeguate. A questo punto l'ONT è accessibile da GUI con le credenziali indicate sotto al dispositivo stesso, sennò bisognava configurare un source NAT.

Ma non è tutto qui... Cercando su internet si trova anche un'altra utenza, ancora più privilegiata, presente su tutta questa gamma di dispositivi Huawei ed a cui non si può cambiare la password: telecomadmin/admintelecom.

Inoltre anche Telnet è aperto e ci si può loggare tranquillamente. Lanciando su e poi shell si è dentro una shell Linux con quelli che credo siano i privilegi massimi. Digitando ? invece si ha un help di tutti i comandi disponibili.

Non ho trovato altre porte TCP aperte oltre alla 23 (Telnet) e 80 (HTTP) e Nmap è convinto che il S.O. sia DD-WRT v24-sp1 su Linux 2.4.36.

Siccome però è una cattiva idea tenere nella rete un dispositivo accessibile via Telnet dall'indirizzo di default con delle credenziali di root banali/note, consiglio di disabilitare il NAT di cui sopra, onde evitare che finisca in una botnet grazie al primo virus che passa per la LAN.

uci set firewall.wan.network='wan wan6 wwan'

uci commit firewall

service firewall restart

Che dire... enjoy! 😁