Sposto qua quello che avevo scritto sull'altro thread con qualche slide che ho screenshottato.

edofullo

Premetto che la presentazione è stata registrata, è probabile che quindi sarà rilasciata poi su qualche piattaforma da vedere in differita.

Il primo presentatore (Jordi Palet) ha parlato di 464XLAT, purtroppo io ho capito le basi ma non sono abbastanza ferrato da fare un riassunto coerente e accurato. Se qualcuno che ha seguito più esperto lo vuole fare è benvenuto.

Ha detto che oggi l'85% del volume di traffico su reti IPv6/IPv4 è IPv6

Richard Patterson (Sky UK, quello che segue lo sviluppo di Sky Italia) ha parlato di quello che stanno facendo con MAP-T e ha confermato che vogliono migrare tutti i clienti a MAP-T entro fine anno.

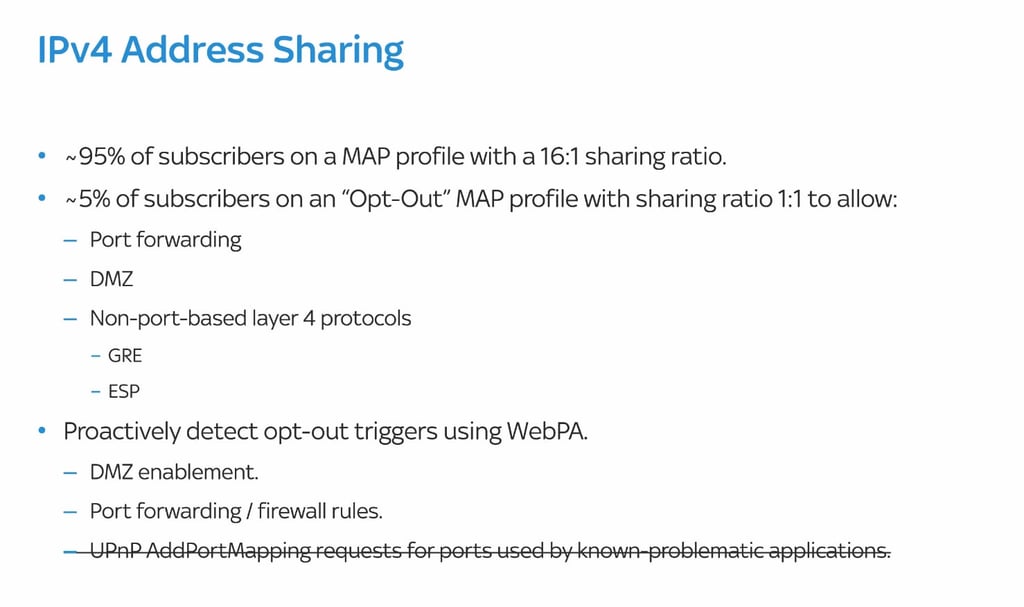

Ha però detto che monitoreranno sulla CPE gli utenti che attivano DMZ o port forwarding e a loro verrà fatto translation 1:1 con un IPv4 pubblico in modo da non rompere eventuali servizi esposti.

Se questi servizi verranno disattivati verrà levato l'IP dedicato e gli utenti saranno di nuovo "nattati".

Ha anche detto che AGCOM richiede un massimo di 16:1 per quanto riguarda il numero di clienti per singolo IPv4 ma loro in realtà useranno di meno.

Ha anche ricordato che al momento la fonia e i DNS sono erogati in modalità IPv6-only.

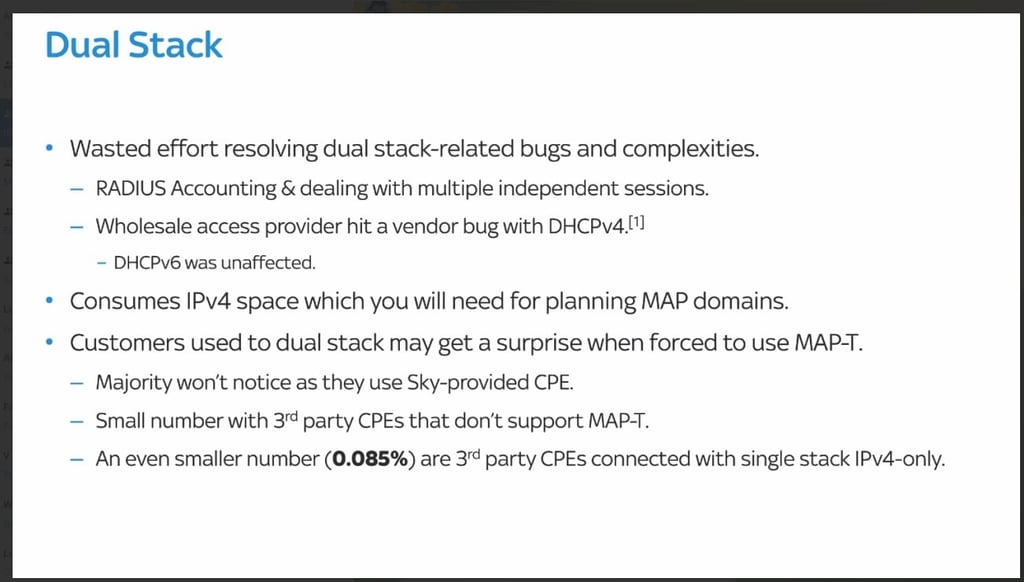

Vogliono cominciare a mettere i nuovi clienti su MAP-T da luglio e avere il 100% della base clienti su MAP-T entro fine anno e abbandonare il dual stack che usano adesso.

Ha detto anche che quelli di SKY UK gli stanno mettendo pressione per restituire le due /15 che gli hanno prestato.

Ha anche parlato del modem libero ma ha detto che non hanno ancora deciso cosa fare, anche IPv4 only non penso sarebbe una strada percorribile visto che DNS e VoIP sono IPv6 only.

Ha ammesso che è difficile trovare CPE che supportano decentemente MAP-T, ha nominato che solo OpenWRT fa al momento un buon lavoro con MAP-T e NAT64

Se qualcuno vuole aggiungere è benvenuto.