No? Il 7530 è un Qualcomm IPQ4019 mentre il 7590 è un Lantiq PXB4583

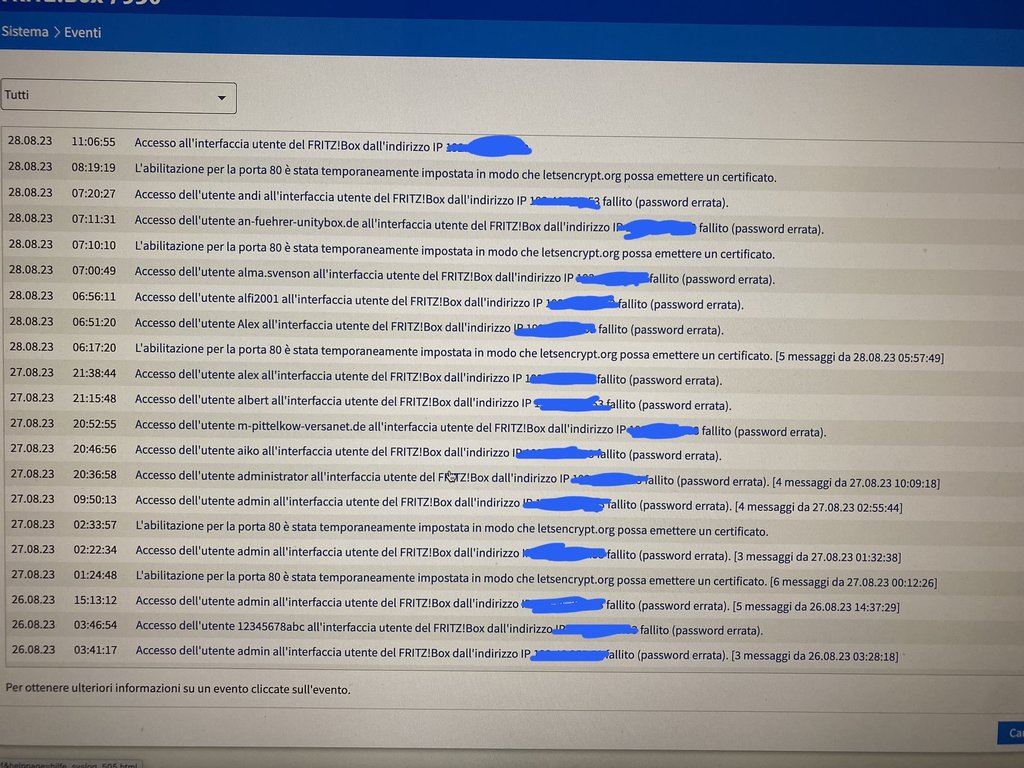

simonebortolin Se mai lo annuncerà... Intanto magari sono già stati hackerati

Sono stati già colpiti centinaia e centinaia di router secondo quanto mi hanno riferito degli operatori.

xblitz Si, perché se io apro un topic dove scrivo "ho trovato una vulnerabilità su windows 10" - e sicuramente è un'affermazione corretta e poi non diffondo dettagli, che deve pensare l'utente dall'altro lato della tastiera?

Che proprio perché è una cosa molto seria ci si sta andando con i piedi di piombo ed è ancora in fase di indagine.

Qui nessuno ha cercato e trovato attivamente una vulnerabilità, nessuno l'ha replicata.

Ci sono state delle vittime (clienti) su vari operatori e questi ultimi hanno comunicato ad AVM quanto accaduto, la quale sta indagando.

Più reale di così cosa vuoi?

xblitz (peraltro presente in newsletter)

Presente in newsletter? Io non ho scritto la fonte in newsletter. Ho scritto solo da che tipo di ambiente arriva.

tris_tm Si dice che solo il 7590 sia afflitto da tale criticità, ma sul forum è apparsa stamattina la segnalazione di uno col 7530

Siamo abbastanza sicuri che il 7530 non sia stato colpito in questa ondata di attacchi, ma non è escluso.

Marco25 Trovo curioso che i malintenzionati utilizzino vulnerabilità zero-day in router per mero DoS palese all'utente

Forse non ricordi quando qualcuno da remoto ha ucciso tantissimi Nokia-Alcatel G-240W-B di WindTre.

tris_tm Citano anche la fonte da dove prendono l'informazione, meglio di così...

La fonte la citano anche, ma nella pagina /amp che viene caricata anche da Google News sparisce.

Glie l'ho segnalato e non mi hanno risposto, lo trovo un comportamento scorretto visto che la maggior parte delle views penso le facciano sulla pagina amp e non ci viene in quel modo attribuito nulla.

franz84 alla fine dell'articolo c'è scritto che il sito che ha divulgato per prima la notizia, cioè questo, ha chiesto di non fare sapere il proprio nome

Non mi risulta. Io leggo:

proviene da una fonte di un gruppo di settore che ha chiesto di non essere diffusa

A meno che non abbiano modificato in itinere, il significato non è per nulla quello che hai capito tu.

vediamo se lo visitano...

vediamo se lo visitano...  tanto e collegato solo il Rasp con Wireguard sulla seconda lineare

tanto e collegato solo il Rasp con Wireguard sulla seconda lineare