aleEnne ZySH> atcmd 'AT+QMBNCFG="List"'

dovrai entrare come utente root (l'utente admin oppure ZySH non basta) ...

devi attivare dei servizi e seguire la procedura che permette di trovare la password del utente root

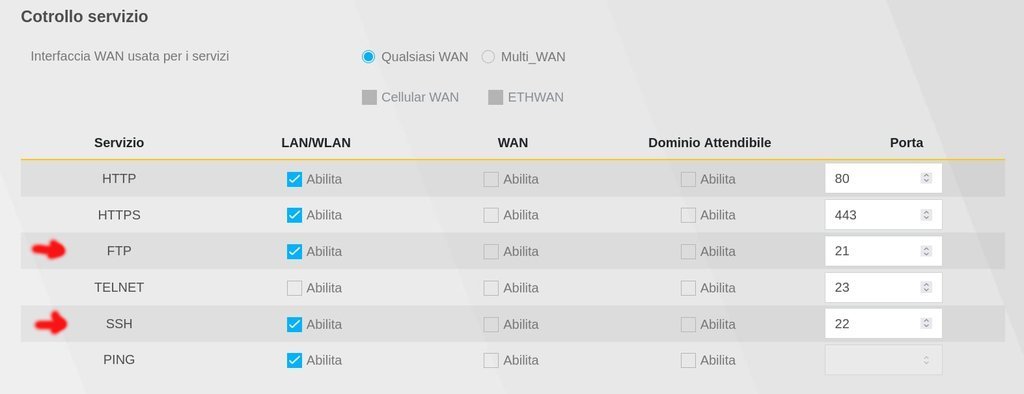

Ecco i servizi da attivare (è un immagine presa da un post precedente non ho più il firmare OEM) ...

te ne accorgi perchè se fai ssh root@192.168.1.1 ti chiederà una password

e dopo aver avuto accesso la parte iniziale diventerà:

root@LTE5398-M904:~# atcmd 'ati'

e non

ZySH> atcmd 'ati'

ripeto attualmente non ho più il firmware OEM quindi fino a quando non avrai accesso

con l'utente root potrò aiutarti ben poco ...

quale versione firmware stai usando ?

esempi:

https://forum.fibra.click/d/39114-aggiornamento-firmware-zyxel-lte5398-m904/89

https://forum.fibra.click/d/39114-aggiornamento-firmware-zyxel-lte5398-m904/270

ps: la procedura per accedere con l'utente root è fattibile sul tuo router

in base alla versione firmware che tu hai se non avrai accesso al file "zcfg_config.json"

non ti sarà possibile accedere con l'utente root

la procedura per trovare la password dell'utente root la trovi qui:

https://forum.fibra.click/d/39114-aggiornamento-firmware-zyxel-lte5398-m904/121

oppure anche qui:

https://forum.openwrt.org/t/openwrt-support-for-zyxel-lte5398-m904/140157/4

cito la procedura dal post su Openwrt tradotta in italiano:

ho capito che tutte le password, anche quelle degli utenti root e supervisor,

sono contenute nel file zcfg_config.json.

In realtà, sul mio router, accedere a questo file è molto semplice:

basta configurare l'FTP tramite webgui, accedere all'FTP come utente amministratore

(ad esempio, ho usato MiXplorer su Android)

e zcfg_config.json è proprio qui.

La cosa assurda: ha i permessi di lettura/scrittura anche con l'utente amministratore!

Quindi basta aprirlo e copiare la password crittografata sotto l'utente root (non la password predefinita come da guida linkata, è la stessa che puoi calcolare con l'emulatore).

Ora possiamo decrittografare questa password crittografata semplicemente usando DynamicDNS come spiegato da Oracle nella guida:

imposta un DDNS fittizio nella webgui.

Scarica il file di backup.

Apri il file di backup e sostituisci la password crittografata in DynamicDNS con la nostra password crittografata dell'utente root copiata in precedenza.

Ora salva e ripristina il file dalla webgui.

Vai alle impostazioni di DNS e leggi la password: è chiara. Semplice!