@mkonsel Ti rispondo volentieri perchè scrivi sempre con cognizione di causa ☺️ Concedimi un po di libertà di risponderti in modo piu discorsivo per non entrare troppo nei tecnicismi in modo da permettere a tutti anche di capire.

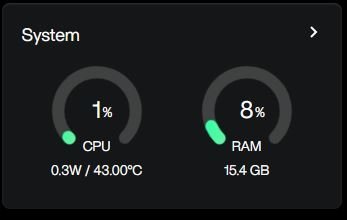

questo è il G3 plus con ZimaOS in idle che ho fatto 8 mesi fa. 16 GB DDR4 + 512 NVME PCI-express 3.0

in questo caso era 0.3 ma è il consumo della CPU, avrei dovuto specificare meglio forse. in totale saranno 3/5 watt in idle il minipc completo. l' N150 è uno dei migliori processori intel attualmente in commercio, è entrato molto anche in ambito enterprise proprio per i consumi ridotti e il rapporto performance per watt. L'unica pecca che non condivido è il controller di memoria single channel ma vabè, è chiaro che l'hanno fatto apposta perchè se fosse stato dual channel avrebbe praticamente mangiato l' i3 e i vecchi i5.

La cosa importante per ottenere consumi cosi bassi è rimuovere la scheda wifi che è una delle cose che consuma di piu, ovviamente essendo un server si usa via cavo per motivi di consumi e di sicurezza. E' una operazione facilissima da fare sul G3 plus essendo tutto accessibile rimuovendo il coperchio, rimane sotto l' ssd.

In più ho cambiato Le impostazioni del bios per non fargli usare la frequenza di boost settando come power level [Silence] non dovendolo usare come desktop ma come server.

Per quanto riguarda la sicurezza è un discorso enorme che andrebbe forse affrontato a parte. Quello che posso dirti e che bisogna sempre partire dall' assunto che tutto cio che è collegato in rete è raggiungibile in qualche modo. porte e firewall e reverse proxy non so altro che espedienti software per evitare che un computer risponda in un modo rispetto ad un altro ma quel computer è comunque in rete e renderlo gestibile.

Uno dei modi in cui gli attacchi hacker vengono perpretati a livello consumer su linee private è passando dalla porta che ogni modem tiene aperta per il controllo remoto da parte del provider tramite il servizio TR-069 ( TR sta per technical report) e a volte basta un semplice nmap per vedere cosa è collegato (molti provider hanno password di TR davveo semplicissime tipo 0000 o peggio) da li si arriva all' ip lan del server che avete collegato e il resto è un semplice lavoro di ottenimento di privilegi di root o di cercare errori in iptables tramite brute force. Cosa che a volte è semplicissima proprio dalle impostazioni errate impostate dovuto dalla consapevolezza che in lan non si puo' accedere dall'esterno.

Ricordati che con l'avvento dell IA anche l'hancking ne ha tratto vantaggio e ora ci sono bot h24 che scannano batch di IP costantemente. Ovviamente nessuno ha interesse ad a hackerare il tuo di server a casa con i tuoi film ma è importante sapere che il rischio c'è ed è tangibile per quanto meno impostare una password di root che non sia cosi facile da indovinare. Contando che puo' sempre esserci un VPN leak senza le impostazioni adeguate che permette di disconettere tutto se ilt raffico esce dalla VPN, quanti la usano per collegarsi in locale? Teoricamente una cosa intelligente da fare sarebbe di usare sempre una VPN anche in casa per collegare ogni dispositivo ma qui andiamo oltre nel concetto di Nesting delle VPN e della privacy della vpn stessa. Oltretutto i gruppi di hacker piu affermati hanno gl iaccount anche nelle reti VPN quindi sono cmq sul tuo stesso tunnel.

Senza contare le backdoor che vengono messe di default dai servizi dei diversi governi nel software di ogni dispositivo di rete ( che sia americano, cinese, russo etc non fa differenza lo fanno tutti) Senza chiamare in causa le solite porte 22 80 etc dove il traffico passa sempre e senza contare che nessuno controlla i docker tramite le impostazioni di bridge se aprono porte non utili e quindi il tuo server è al sicuro impostato bene ma un docker ti espone senza saperlo.

Da questo punto di vista ritengo Fedora Server di redhat un ottimo prodotto, con l'utente di root disabilitato in partenza, SELinux pre impostato in hardened e gestibile tramite cockpit e invece di docker composer si usa Podman che sono containers senza privilegi di root.

In piu la maggior parte delle persone che usa proxmox a casa non si pulla i docker da solo per le VM e non sa i comandi a memoria all'inizio ma semplicemente fa copia incolla dei comandi delle guide che trova in rete e mette nel terminale, questa è una delle cose piu pericolose da fare.

https://lonewolfonline.net/privacy-security/never-copy-paste-commands-webpages/

Non voglio dilungarmi troppo ma quello che vorrei passasse come concetto che è davvero pericoloso avere un server gestito e impostato in modo non corretto. Poi per carità tutto si puo' fare, io cerco solo di passare le informazioni in modo che le persone cominciano a farsi delle domande su cosa stanno facendo e hanno un percorso e curva di apprendimento corretta e non pensare che basta proxmox con un paio di vm e un firewall per essere al sicuro.

E importante capire e stabilire un utente/persona a che livello è. Io non ho nulla contro il self learning anzi io promuovo sempre l' homelab e il modo migliore per capire e imparare è sperimentare con l'informatica sopratutto a casa.

@ErBlask

il CVE-2025-32463 che ho nomiato che abusa dei servizi di root tramite chroot -r colpisce tutte le installazioni linux che hanno sudo installato dalla 1.9.14 alla 1.9.17 come la maggior parte delle installazioni Ubuntu.

Debian stable era ferma alla 1.9.13 e quindi i server che girano su debian non sono stati colpiti.

Per controllare Se la vostra installazione proxmox è a rischio basta usare su un terminale il comando

Sudo -V

Se la versione è nel range dovete aspettare la patch.

Siete protetti se la versione è 1.9.17p1 oppure precedenti da 1.9.13 in giù.

Le installazioni linux non sono tutte uguali e zimaOS gira su debian stable quindi non è stata colpita.

@Biondo

Io ti consiglio questo pronto all' uso senza stare a spendere soldi e prendere pezzi separati :

https://www.amazon.it/GMKtec-G3-Plus-supporta-computer/dp/B0DNW6VGHQ

178 EUR con 16GB e 512 NVME e vai tranquillo spacchetti, installi e usi in 5 minuti. Poi hai sempre tempo per cambiare la memoria se ne avrai bisogno e di aumentare l'ssd, e sfrutti la garanzia con amazon. Non stare a perdere la testa con acquisti separati, DDR5 etc.

(mi state facendo scrivere un botto in questo thread 😅 )