Belzebu69

Sai che non lo so. Dove si vede?

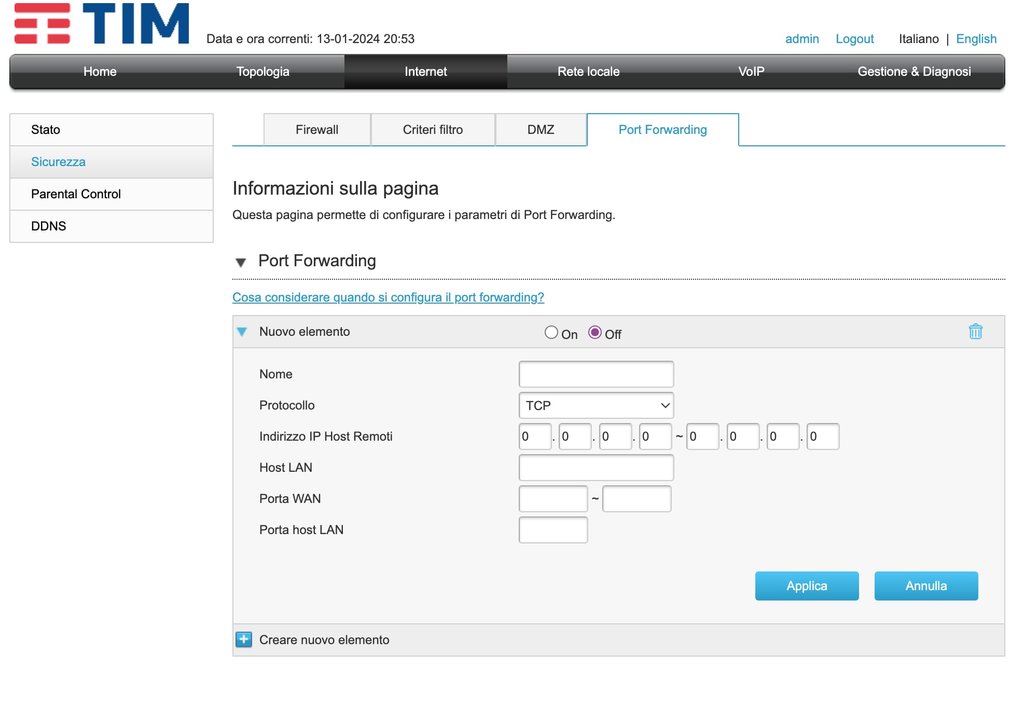

Io entro nel modem ma non so dove metterci mano. Prima ero, finalmente, al telefono con un tecnico tim che mi stava facendo inserire due porte ma è caduta la linea e non mi ha più ricontattato.

Ero arrivato qui ma poi... caduta la linea

Belzebu69

Sul discorso navigazione sicura la prima telefonata fatta al servizio clienti ormai qualche mese fa, il tecnico mi aveva detto che non era risolvibile per il discorso sicurezza. Non c'era modo di bypassare questo sistema di sicurezza.

Mentre il tecnico che mi aveva chiamato domenica scorsa mi diceva che si doveva in qualche modo hackerare il modem ma non lo poteva fare in quel momento e mi ha rinviato l'appuntamento martedì che però poi non si è presentato.