@lv0

Nel Weekend ho formattato e installato OpenWrt 22.03

La configurazione come router e non gateway è più complicata, però funziona, purtroppo l'ho testata solo in locale perchè avevo poco tempo

Puoi Resettare il router alla config di default, impostare la lan, con ip statico per farlo diventare client della rete locale, dopodichè segui questa guida:

https://openwrt.org/docs/guide-user/services/vpn/wireguard/server

I comandi puoi inserirli copiando più righe, eseguili fino ai commenti (esclusi)

Per eseguirli ti connetti in ssh al router con es:

ssh root@192.168.1.1

https://openwrt.org/docs/guide-quick-start/sshadministration

Se opkg update restituisce errori, significa non hai impostato bene l'interfaccia lan (dns ecc.), ricorda di disabilitare DHCP

N.B: esegui il reboot del router quando fai modifiche alle configurazioni, perchè altrimenti non le vede, soprattutto per interfacce e wireguard peers

I Pacchetti per gestire wireguard da luci sono questi:

wireguard-tools

kmod-wireguard

luci-app-wireguard

luci-proto-wireguard

Per toglierti problemi lato firewall (perchè la guida presuppone tu lo utilizzi come gateway e le connessioni wireguard sono consentite solo da WAN)

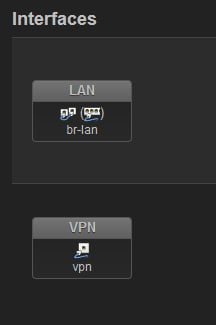

Elimina le due interfacce WAN, risultato:

Poi Network->Firewall->Zones (sezione)

Elimina tutte le regole

Sezione Traffic Rules dovrebbe svuotarsi

Per configurare i Peers con Qrcode ti servono questi pacchetti:

qrencode

libqrencode

Ora in interfaces->VPN->peers

Dovresti trovare il peer creato con 192.168.9.2

Entri in Edit, clicchi generate new key pairs (per creare la privata e rigenerare tutto)

Salva e applica tutto, reboot del router

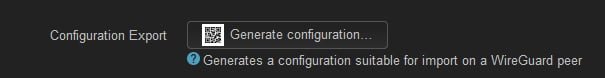

Ritorni nella sezione del peer di prima e clicchi qui

Genera il QR lo aggiungi in wireguard, inserisci l'IP 192.168.9.2/32 e provi in locale se funziona, il QR imposterà come endpoint l'IP della Lan del router.

Ricorda che affinchè funzioni, nel gateway va impostata la rotta statica verso 192.168.9.0/24 con gateway (IP del router Openwrt)

Per connettersi da internet, va aperta la porta UDP del gateway verso (IP del router Openwrt), e inserire come endpoint in wireguard app, il DDNS host

Da Status->Wireguard

vedi le informazioni del peer riguardo handshake e ultima connessione

Credo il tuo problema fosse solamente nella gestione delle chiavi, probabilmente utilizzando il Qrcode e impostando il peer nell'app in questo modo, avresti risolto