@lv0 Ho riconvertito un repeater ( netgear ex3700 ) ad openwrt per allestire un setup simile al tuo, con l'ultima versione 22 di openwrt era inusabile, routing a caso, ping altalenante, packet loss ovunque... bah

Installata l'ultima versione 21 stabile e i problemi sono spariti, quindi occhio ai problemi nascosti.

Ho provato due configurazioni:

- openwrt come server vpn + nat ( quindi due nat, uno sul router/modem, il secondo su openwrt )

- openwrt come server vpn, routing della subnet vpn verso il modem/router ( niente openwrt come secondo nat ma devi aggiungere una rotta statica sul timhub se si può fare )

Porto i miei indirizzi come esempio

Configurazione rete openwrt

Premi per mostrare

Premi per nascondere

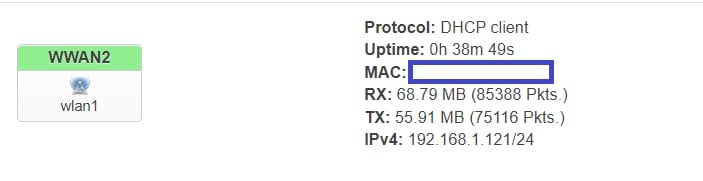

Client DHCP nella zona lan del firewall di openwrt, il lease statico dell'ip è impostato nel modem/router a monte ( nel tuo caso il timhub)

Puoi anche impostare ip statico direttamente da openwrt impostando il protocollo da dchp a static. Poi assegna ip ( nella stessa sottorete della lan del timhub), gateway ( ip timhub) e maschera di sottorete

Configurazione wireguard comune ad entrambe le config

Premi per mostrare

Premi per nascondere

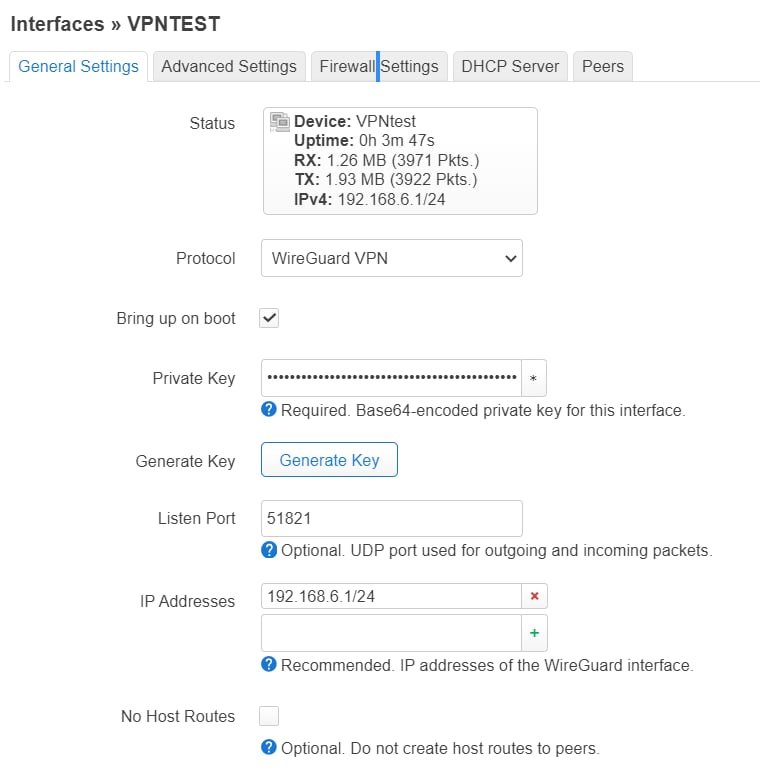

- Configura normalmente wireguard senza abilitare/disabilitare opzioni sui vari routing ( lascia le caselle senza la spunta )

Genera le chiavi, la chiave pubblica del server servirà per il configurare il client

Listen port : 51821

IP addresses : 192.168.6.1/24

- Assegna una nuova zona firewall per la vpn nella scheda firewall

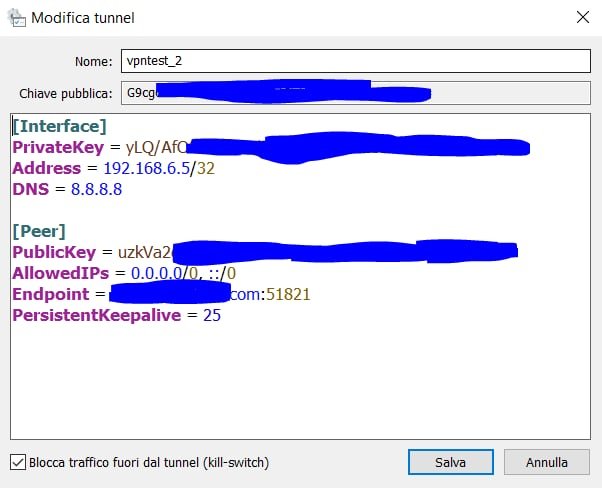

Crea una nuova configurazione sul client.

Nella sezione interface inserisci

- Ip dell'interfaccia che vuoi utilizzare, nel mio caso 192.168.6.5/32

- DNS : un qualsiasi dns pubblico per far partire tutto è più semplice. ( altrimenti occhio a restrizioni alle subnet servite dal server dns locale del modem/router principale )

Nella sezione peer inserisci

- chiave pubblica del server wireguard

- Ip consentiti 0.0.0.0/0, ::/0 se vuoi inoltrare tutto il traffico nella vpn

- Endpoint : url del DDNS seguito dalla porta in ascolto impostata nel wireguard server.

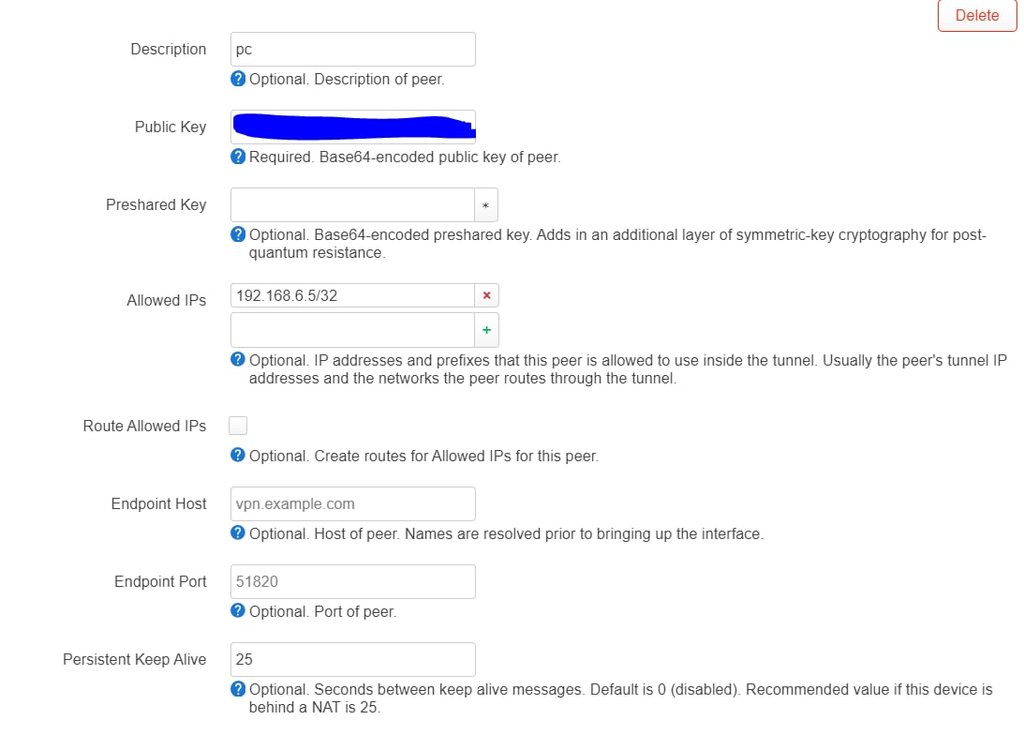

Configura il peer sul server

- Imposta la chiave pubblica generata dal client ( nel mio caso quella che inizia per G9cg.... )

- Assegna l'ip permesso al peer : 192.168.6.5/32 ( lo stesso impostato nella configurazione del client )

- Lascia tutto il resto vuoto, ad eccezione del keepalive se può servire

Configurazione firewall con nat su openwrt

Premi per mostrare

Premi per nascondere

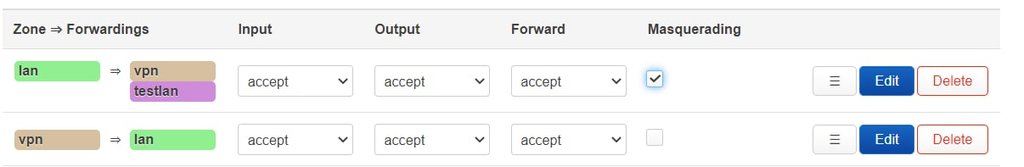

La zona lan ( in cui è presente l'interfaccia verso il timhub ) deve permettere il forward verso e proveniente dalla zona vpn, quindi così. Attivando il masquerading sulla lan, stai nattando tutto il traffico del router con openwrt verso il timhub

Configurazione firewall per routing delle subnet

Premi per mostrare

Premi per nascondere

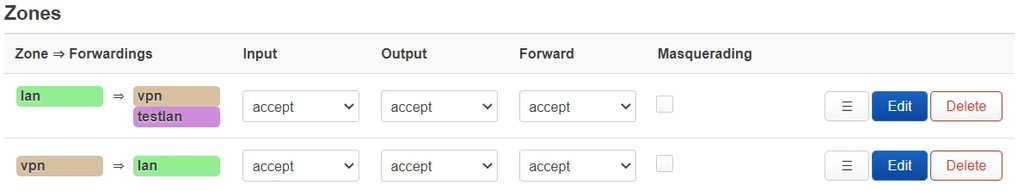

Come per la configurazione nattata, le due zone firewall devono permettere il forward a vicenda, niente masquerading

però il modem/router principale deve sapere dove mandare i pacchetti per i dispositivi della vpn, quindi serve una rotta statica nel router/modem principale ( timhub) per la subnet della vpn utilizzando come gateway openwrt nella lan.

Quindi qualcosa del tipo

ip : 192.168.6.0/24

gateway : 192.168.1.121 ( ip di openwrt nella lan )

Nel mio caso non ho un timhub come router principale ma wrt1200 con openwrt, quindi diventa così

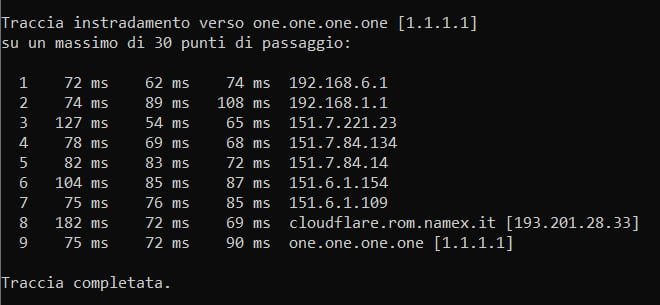

Esempio del risultato, pc connesso ad hotspot (lte vodafone) wireguard tunnel attivo, il primo hop è openwrt con l'interfaccia vpn, secondo hop è il router principale della connessione di casa ( fttc windtre ), terzo hop è il bras/gateway di windtre

Ho saltato la parte ddns e port forwarding perchè dalla discussione mi sembrava che funzionasse, o sbaglio ?