niceguy12 Non vedo particolari controindicazioni all'installazione di OpenWRT e sembra supportata l'ultima versione 21.02, io metterei quello.

Poi aggiornerei la VPS all'ultima LTS di Ubuntu.

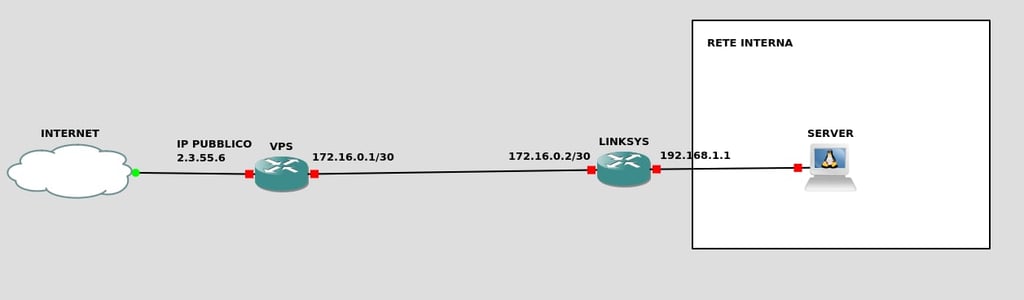

Poi inizierei a parlare di VPN, io fare tunnel wireguard con NAT 1:1 tra l'IP pubblico della VPS e l'IP della VPN legata al router.

Praticamente sarebbe come avere IP Pubblico, eccetto per le porte in uso dalla VPS.

Ripeto, prima gli aggiornamenti.