matteocontrini Basta Google Fonts. Ma se non è qui è un altro sito. Per me è inutile nascondere l'IP al resolver DNS di Google... Non ci fanno nulla sia perché c'è scritto nella privacy policy sia perché ci sono altri mille metodi mille volte più semplici e approfonditi con cui Google profila gli utenti. Ad esempio basta un click su reCaptcha (che non puoi evitare) e la fingerprint è fatta.

Ho detto che blocco selettivamente javascript, ma blocco pure Google fonts (il dominio, ovunque). Solo in casi rarissimi, quando è in uso recaptcha, questo lo sblocco temporaneamente (così come altre librerie se sono su google, o le risorse gstatic), ma sono rari i casi in cui per proseguire la navigazione è necessario attivarlo. Si può navigare tranquillamente bloccando il 99,99% di google (è ovvio che se uso google.it catturano il mio IP indipendentemente dal fatto che io blocchi risorse loro - ma non è questo il punto, se voglio il mio IP lo nascondo dietro a una VPN - è una questione di NON fiducia verso Google, che ovviamente si può non condividere). Poi ovviamente dipende dal dispositivo che uso, cosa devo farci etc...

matteocontrini Ma penso di essermi perso da quando i Fritzbox hanno un firewall configurabile

Parlo dei profili dei dispositivi di rete (ognuno ha filtri ad hoc). Presumo che in questo caso non faccia differenza cosa viene bloccato o no, giusto?

matteocontrini lui però dice di vedere IP diversi con Quad9 e lo stesso IP con "altri DNS", tra cui presumo Cloudflare e Google.

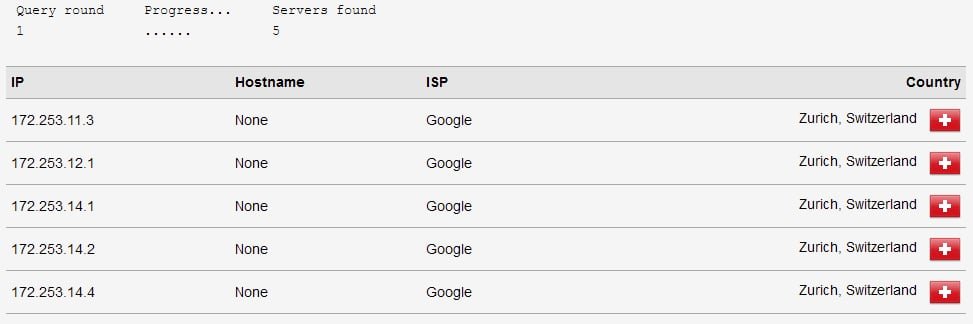

Sì esatto con altri DNS (ISP, google, cloudflare, vari di VPN, etc...) vedo sempre un unico IP, solo con Quad9 vedo almeno 3-4 IP diversi, tutti riconducibili a quad9. Parlo del test effettato su dnsleaktest.com

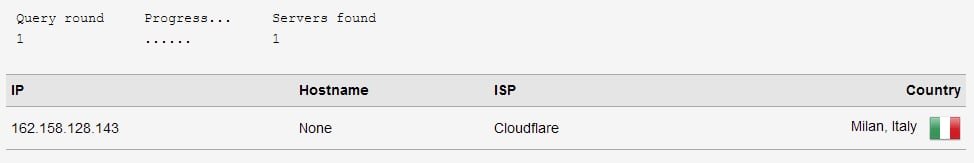

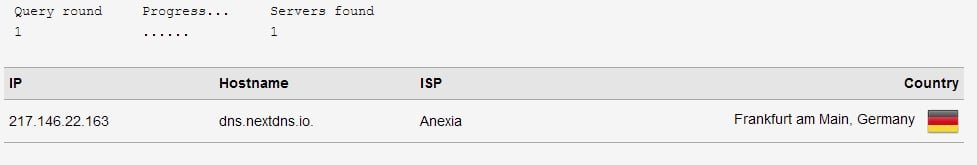

Questo è un esempio

Cloudflare

NextDNS

Effettivamente usando il DoH di Google vedo questo

Quindi il motivo è quello indicato da @gandalf2016 giusto?