microchip1967 Non è che è stata attivata la funzione P2P del DVR?

microchip1967 Verifica anche nel log del DVR se vi è qualcuno costantemente collegato

Altra cosa da verificare se nella configurazione del NVR non sia stato settato di salvare gli eventi su esterno, come pure verificare (sempre dal NVR) di aver instalalto l'ultima versione disponibile

Come ho detto prima, l'NVR non è stato installato da me e non ho accesso a nessun parametro, io ho solamente consegnato una porta sullo switch configurata come richiestomi, con VLAN dedicata.

Non vedo comunque motivo per cui dovrebbe esserci attivato un P2P sull'NVR visto registra su se stesso ecco, in un'impianto analogo (stesso installatore / brand, solo meno device) tutto questo non avviene, per questo mi sento di escludere configurazioni particolari.

microchip1967 Io tutti i DVR che ho installato li ho sempre messi su vlan separate e l'accesso avviene solo con una VPN

ALtro "trucchetto" per evitare che il DVR vada in internet è modificare il gateway.

Sempre per il motivo sopra, mi è stato chiesto di aprir la porta di default che usano per l'accesso via app.

m1k4bz Che marca è l'impianto TVCC?

Dahua, installato giusto da qualche mese quindi modello recente e tutto, non ti so dire di preciso il modello ora come ora.

m1k4bz I marchi più noti HIKVISION, DAHUA, TWT, usano server in UE, e backup con quelli in Asia, in questo caso, inviano spot immagini solo in quello UE ma non in quello extraUE.

Infatti è quello che noto, un continuo flusso tra Germania e Irlanda.

m1k4bz nviano solo log di connessione online/offline e live quando un utente lo visualizza da remoto.

Capisco l'invio di log e tutto però mi sembra eccessivo 10GB al giorno.

m1k4bz Hikvision e dahua, i migliori brand sul mercato, hanno avuto un lotto di nvr che inviavano i video live sul server e non si sà il perchè... Molte volte bastava staccare l'impianto dalla corrente e riattaccarlo per farsì che non inviasse più nulla...

Credo sia quello che sta succedendo, proverò a chiedere di far cosi e vedrò se cambia qualcosa.

Per ora sono riuscito a fare un TCPDump isolando il client e l'ho caricato su Wireshark, quello che sono riuscito a capire per ora è che continua a comunicare con appunto dei datacenter in Germania e Irlanda, che però sono di proprietà di società Cinesi (AliCloud/Huawei) o Singapore.

Il comando che ho usato è stato sudo tcpdump -i switch0.30 src IPNVR -c 100000 -w dump.pcap, essendo 30 la VLAN dove si trova l'NVR.

Una volta caricato su Wireshark non noto un'IP particolare che ha maggioranza di traffico masvariati tutti riconducibili ai datacenter che indicavo prima in Germania e Irlanda, ve ne lascio alcuni per darvi un'idea.

8.211.47.105 - 101.46.136.98 - 119.8.215.8 - 8.209.65.165

In uno in particolare che ora non trovo avevo letto "Service: Public Free Proxy" e la cosa mi ha un'attimo insospettito, ma era uno solo.

Ho provato a bloccar i blocchi a cui questi IP appartengono ma ogni volta ne spuntano degli altri e so bene che se c'è un'accesso bucato è una causa persa, era solo per "diagnostica".

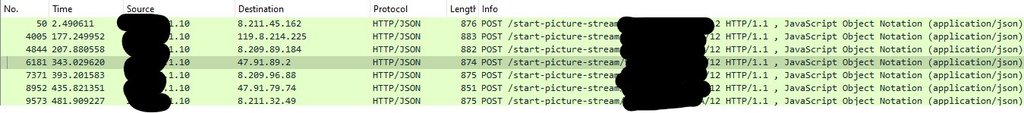

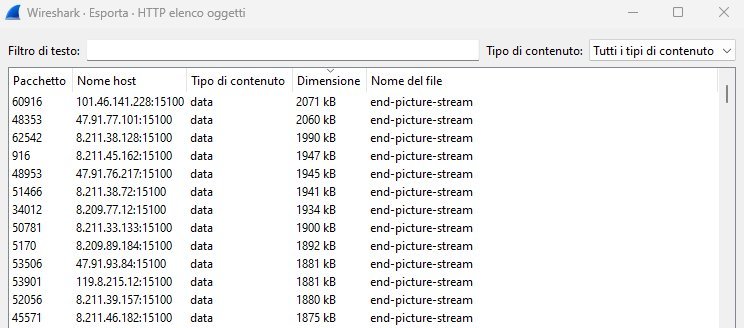

Sempre tramite Wireshark posso notare alcune info sospette, specialmente molte voci riguardo stream video.

Queste sono solo quelle filtrate per start-picture-stream e canale 12, ci sono anche vari end-picture-stream e per vari canali.

Vi lascio un dump completo con qualche censura di un pacchetto di questo tipo come esempio.

Premi per mostrare

Premi per nascondere

Frame 8952: 851 bytes on wire (6808 bits), 851 bytes captured (6808 bits)

Encapsulation type: Ethernet (1)

Arrival Time: Sep 20, 2024 14:38:29.384985000 ora legale Europa occidentale

[Time shift for this packet: 0.000000000 seconds]

Epoch Time: 1726835909.384985000

[Time delta from previous captured frame: 0.017002000 seconds]

[Time delta from previous displayed frame: 42.619768000 seconds]

[Time since reference or first frame: 435.821351000 seconds]

Frame Number: 8952

Frame Length: 851 bytes (6808 bits)

Capture Length: 851 bytes (6808 bits)

[Frame is marked: False]

[Frame is ignored: False]

[Protocols in frame: eth:ethertype:ip:tcp:http:json]

[Coloring Rule Name: HTTP]

[Coloring Rule String: http || tcp.port == 80 || http2]

Ethernet II, Src: *MACNVR* (*MACNVR*), Dst: *MACDEST* (*MACDEST*)

Destination: *MACDEST* (*MACDEST*)

Address: *MACDEST* (*MACDEST*)

.... ..1. .... .... .... .... = LG bit: Locally administered address (this is NOT the factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Source: *MACNVR* (*MACNVR*)

Address: *MACNVR* (*MACNVR*)

.... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Type: IPv4 (0x0800)

Internet Protocol Version 4, Src: *IPLANNVR*, Dst: 47.91.79.74

0100 .... = Version: 4

.... 0101 = Header Length: 20 bytes (5)

Differentiated Services Field: 0x00 (DSCP: CS0, ECN: Not-ECT)

0000 00.. = Differentiated Services Codepoint: Default (0)

.... ..00 = Explicit Congestion Notification: Not ECN-Capable Transport (0)

Total Length: 837

Identification: 0x77ab (30635)

010. .... = Flags: 0x2, Don't fragment

0... .... = Reserved bit: Not set

.1.. .... = Don't fragment: Set

..0. .... = More fragments: Not set

...0 0000 0000 0000 = Fragment Offset: 0

Time to Live: 64

Protocol: TCP (6)

Header Checksum: 0x7fb0 [validation disabled]

[Header checksum status: Unverified]

Source Address: *IPLANNVR*

Destination Address: 47.91.79.74

Transmission Control Protocol, Src Port: *CENS, Dst Port: 15100, Seq: 1, Ack: 1, Len: 785

Source Port: *CENS*

Destination Port: 15100

[Stream index: 55]

[Conversation completeness: Incomplete (29)]

..0. .... = RST: Absent

...1 .... = FIN: Present

.... 1... = Data: Present

.... .1.. = ACK: Present

.... ..0. = SYN-ACK: Absent

.... ...1 = SYN: Present

[Completeness Flags: ·FDA·S]

[TCP Segment Len: 785]

Sequence Number: 1 (relative sequence number)

Sequence Number (raw): 526412143

[Next Sequence Number: 786 (relative sequence number)]

Acknowledgment Number: 1 (relative ack number)

Acknowledgment number (raw): 4048984915

1000 .... = Header Length: 32 bytes (8)

Flags: 0x018 (PSH, ACK)

000. .... .... = Reserved: Not set

...0 .... .... = Accurate ECN: Not set

.... 0... .... = Congestion Window Reduced: Not set

.... .0.. .... = ECN-Echo: Not set

.... ..0. .... = Urgent: Not set

.... ...1 .... = Acknowledgment: Set

.... .... 1... = Push: Set

.... .... .0.. = Reset: Not set

.... .... ..0. = Syn: Not set

.... .... ...0 = Fin: Not set

[TCP Flags: ·······AP···]

Window: 502

[Calculated window size: 64256]

[Window size scaling factor: 128]

Checksum: 0xad42 [unverified]

[Checksum Status: Unverified]

Urgent Pointer: 0

Options: (12 bytes), No-Operation (NOP), No-Operation (NOP), Timestamps

TCP Option - No-Operation (NOP)

TCP Option - No-Operation (NOP)

TCP Option - Timestamps

[Timestamps]

[Time since first frame in this TCP stream: 0.032911000 seconds]

[Time since previous frame in this TCP stream: 0.017002000 seconds]

[SEQ/ACK analysis]

[iRTT: 0.015909000 seconds]

[Bytes in flight: 786]

[Bytes sent since last PSH flag: 785]

TCP payload (785 bytes)

Hypertext Transfer Protocol

POST /start-picture-stream/*SERIALENVR*/*NUMEROCAMERA* HTTP/1.1\r\n

Authorization: WSSE profile="UsernameToken"\r\n

Content-Length: 336\r\n

Content-MD5: \r\n

Content-Type: application/json\r\n

Host: 47.91.79.74:15100\r\n

X-Date: 20240920T123829Z\r\n

X-Seq: 263002\r\n

X-Version: 3.2.0\r\n

X-WSSE: UsernameToken Username="EASY4IP-V1\*SERIALENVR*", PasswordDigest="*CENSURA*", Nonce="*CENSURA*", Created="20240920T123829Z"\r\n

\r\n

[Full request URI: http://47.91.79.74:15100/start-picture-stream/*SERIALENVR*/*CAMERA*]

[HTTP request 1/3]

[Next request in frame: 9245]

File Data: 336 bytes

JavaScript Object Notation: application/json

!<

Se faccio sempre da Wireshark una ricerca per oggetti, trovo svariati file "end-picture-stream" da circa 2MB l'uno ma non riesco ad aprirli con nulla una volta esportati.

Ho provato a vedere se riuscivo ad estrarre dei fotogrammi o altro usando questo script ma non credo sia adatto, da una parte quello che leggo su Wireshark mi fa pensare ci sia effettivamente uno stream sconosciuto mentre dall'altra mi sembra comunque poca banda 1Mbps costante vedendo non è solo un canale e una destinazione per renderlo effettivamente possibile.

Proverò a far riavviare l'NVR e terrò monitorato nei prossimi giorni

Nel mentre, se qualcuno ha altre idee su come potrei ispezionare meglio il contenuto di questi pacchetti, sono tutto orecchie.

Al momento ho mezza dozzina di dump da 100k pacchetti.

PS: C'è un comando per Wireshark che mi permette di filtrare la colonna INFO per un match parziale?

Usando _ws.col.info mi trova solo match esatti e non posso filtrar un generico "video-stream".