Buonasera a tutti, mi rifaccio vivo dopo un po' con un dubbio.

Il sistema casalingo si basa su hardware fanless con pfsense (collegato in ppoe alla ftth 2.5 di TIM), e fin quì nessun problema, anzi solo gioie! 😀

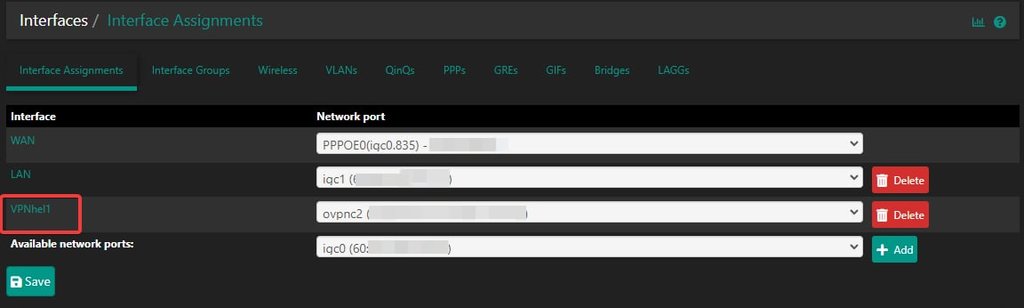

Il sistema remoto invece espone un server OpenVPN correttamente configurato e funzionante a cui mi sono connesso dal sistema casalingo, configurando il client direttamente dentro pfSense sull'interfaccia adhoc che chiameremo VPNHEL1.

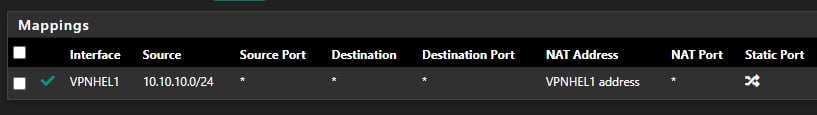

Il NAT in uscita è configurato in questo modo, al momento non c'è nessuna regola firewall impostata quindi, qualsiasi richiesta verso VPN proveniente da qualsiasi indirizzo LAN viene reindirizzata correttamente.

Come faccio a delimitare l'accesso alla VPN solo a determinati indirizzi IP LAN? Devo agire dal NAT e quindi configurare delle regole ad-hoc? Ho provato più volte dal firewall ma qualsiasi regola viene ignorata.

Grazie a tutti per l'aiuto.