Ho deciso di realizzare questa guida per condividere la configurazione che uso nel mio Keenetic Hero DSL per configurarlo in modo da realizzare un bridge L2 trasparente tra l'interfaccia (v)DSL e una porta LAN del modem.

Ricordo che la creazione di un bridge L2 trasparente è essenziale per stabilire una connessione IPoE su un router collegato in cascata al modem VDSL mentre in connessioni PPPoE si può utilizzare il "PPPoE pass-through" per ovviare alla necessità di un bridge L2 trasparente, tuttavia se avete la necessità di utilizzare più di una VLAN (ad esempio con TIM oltre alla 835 esiste anche la VLAN 836 per multicast IPTV) questa guida torna utile anche agli utenti PPPoE.

Purtroppo sul Keenetic per impostare un bridge L2 è necessario configurare manualmente il modem tramite la CLI via Telnet oppure modificando il file di configurazione, per la guida ho scelto di spiegare la seconda opzione perché è più comoda rispetto a dovere eseguire diversi comandi da CLI.

Alla fine della guida il modem verrà configurato come segue:

admin/admin come nome utente e password- Telnet e Web config accessibili tramite IP 172.16.2.8 (ovviamente si può cambiare IP)

- Bridge L2 tra l'interfaccia DSL e ETH1 per la VLAN 835 (si può cambiare o aggiungere una seconda VLAN se necessario a seconda del ISP)

- Nessun server DHCP, DNS ecc attivo

- VLAN 10 come VLAN management per accedere al modem, ho scelto la 10 per motivi personali della mia rete si può ovviamente scegliare la VLAN che si preferisce tranne quelle usate dal ISP

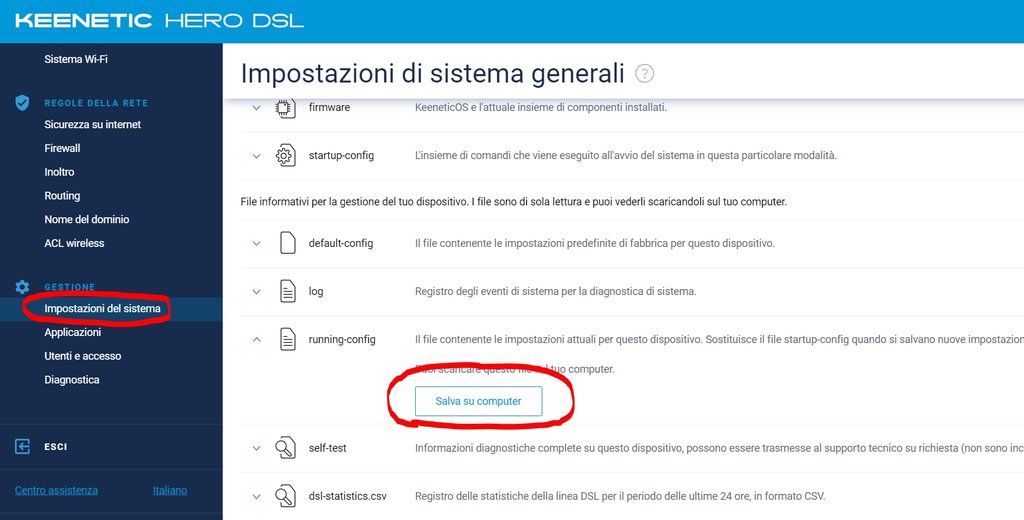

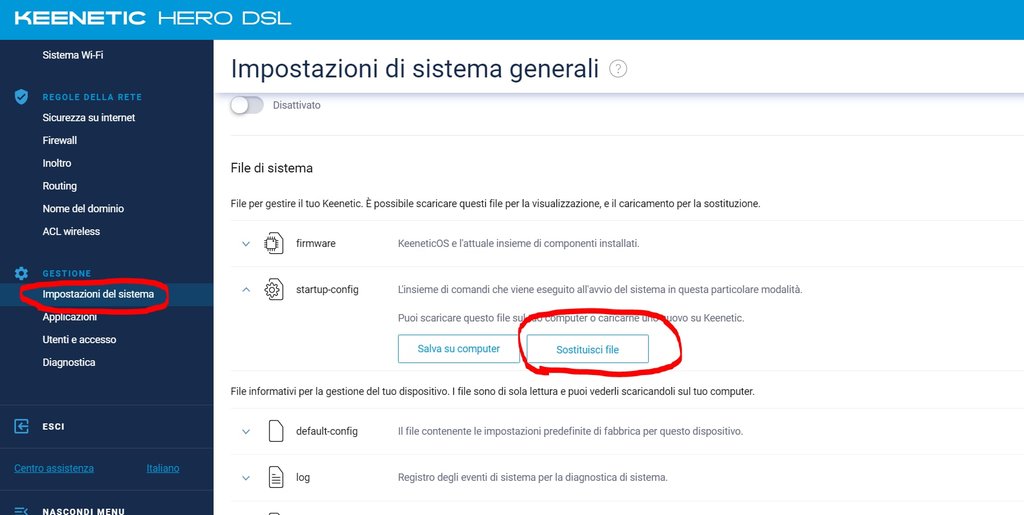

Per chi non lo sapesse sul Keenetic si accede al file di configurazione in questo modo:

- Per ottenere l'attuale file di configurazione

- Per caricare il file di configurazione

Non spiegherò il funzionamento dell'intera configurazione perché sostanzialmente è più semplice da capire leggendo direttamente il file (in fondo al messaggio) che spiegare riga per riga, queste sono le parti più rilevanti da comprendere:

- Imposta il nome utente e password come

admin/admin (ovviamente si può cambiare successivamente):

user admin

password md5 5308272a4fccffbd3f54a1a1f7157daf

password nt 209c6174da490caeb422f3fa5a7ae634

tag cli

tag http

!

- Imposta la porta ETH1 come trunk port delle VLAN 10 e 835, la VLAN 10 sarà la VLAN di management per accedere al modem mentre la 835 è la VLAN dell'operatore (entrambe si possono cambiare se necessario):

interface GigabitEthernet0/1

rename 1

switchport mode trunk

switchport trunk vlan 10

switchport trunk vlan 835

up

!

- Imposta tutte le altre porte come access port della VLAN 10, non strettamente necessario ma utile per prevenire sceneri dove non si riesce più ad accedere al modem a seguito di modifiche errate:

interface GigabitEthernet0/2

rename 2

switchport mode access

switchport access vlan 10

up

!

interface GigabitEthernet0/3

rename 3

switchport mode access

switchport access vlan 10

up

!

interface GigabitEthernet0/4

rename 4

switchport mode access

switchport access vlan 10

up

!

- Crea l'interfaccia per la VLAN 10 e 835 su

GigabitEthernet0:

interface GigabitEthernet0/Vlan10

description "Management VLAN"

security-level private

up

!

interface GigabitEthernet0/Vlan835

security-level public

up

!

- Crea l'interfaccia

Dsl0 e l'interfaccia VLAN 835 su Dsl0, la DSL è stata configurata per forzare la modalità operativa in VDSL, margine SNR 6dB e tutti i profili VDSL abilitati:

interface Dsl0

rename DSL

description VDSL

dsl ginp

security-level public

ip mtu 1500

operating-mode vdsl2-cpe

adsl sra

adsl bitswap

vdsl profile 8a

vdsl profile 8b

vdsl profile 8c

vdsl profile 8d

vdsl profile 12a

vdsl profile 12b

vdsl profile 17a

vdsl profile 30a

vdsl profile 35b

vdsl carrier auto

vdsl snr-margin 6

vdsl bitswap

vdsl gvector

vdsl upbo

up

!

interface Dsl0/Vlan835

description "ISP Data"

security-level public

up

!

- Disattivare l'interfaccia Wifi, non ci serve per un modem in bridge:

interface WifiMaster0

down

!

interface WifiMaster1

down

!

- Creare

Bridge0 sulla VLAN 10 assegnando l'IP 172.16.2.8/24 (questo sarà l'IP di management del modem a cui si potrà accedere per variare la configurazione e verificare lo stato, ovviamente si può cambiare a piacere):

interface Bridge0

description Management

inherit GigabitEthernet0/Vlan10

mac access-list type none

security-level private

ip address 172.16.2.8 255.255.255.0

up

!

- Creare

Bridge1 per realizzare il bridge L2 tra VDSL e la porta ETH1:

interface Bridge1

description VDSL

include Dsl0/Vlan835

include GigabitEthernet0/Vlan835

mac access-list type none

security-level public

ip mtu 1500

up

!

Ecco invece il mio file completo di configurazione che potete applicare direttamente sul Keenetic per effettuare le configurazioni che ho spiegato sopra:

Premi per mostrare

Premi per nascondere

! $$$ Model: Keenetic Hero DSL

! $$$ Version: 2.06.1

! $$$ Agent: http/rci

! $$$ Md5 checksum: b7fd08abd73f4ad28d14849ef5824366

! $$$ Last change: Sat, 1 Oct 2022 14:15:28 GMT

! $$$ Username: admin

system

set net.ipv4.ip_forward 1

set net.ipv4.tcp_fin_timeout 30

set net.ipv4.tcp_keepalive_time 120

set net.ipv4.neigh.default.gc_thresh1 256

set net.ipv4.neigh.default.gc_thresh2 1024

set net.ipv4.neigh.default.gc_thresh3 2048

set net.ipv6.neigh.default.gc_thresh1 256

set net.ipv6.neigh.default.gc_thresh2 1024

set net.ipv6.neigh.default.gc_thresh3 2048

set net.netfilter.nf_conntrack_tcp_timeout_established 1200

set net.netfilter.nf_conntrack_max 16384

set vm.swappiness 60

set vm.overcommit_memory 0

set vm.vfs_cache_pressure 1000

set dev.usb.force_usb2 0

domainname WORKGROUP

hostname Keenetic-5770

caption default

!

isolate-private

user admin

password md5 5308272a4fccffbd3f54a1a1f7157daf

password nt 209c6174da490caeb422f3fa5a7ae634

tag cli

tag http

!

interface GigabitEthernet0

up

!

interface GigabitEthernet0/0

rename 0

switchport mode access

switchport access vlan 10

up

!

interface GigabitEthernet0/1

rename 1

switchport mode trunk

switchport trunk vlan 10

switchport trunk vlan 835

up

!

interface GigabitEthernet0/2

rename 2

switchport mode access

switchport access vlan 10

up

!

interface GigabitEthernet0/3

rename 3

switchport mode access

switchport access vlan 10

up

!

interface GigabitEthernet0/4

rename 4

switchport mode access

switchport access vlan 10

up

!

interface GigabitEthernet0/Vlan10

description "Management VLAN"

security-level private

up

!

interface GigabitEthernet0/Vlan835

security-level public

up

!

interface Dsl0

rename DSL

description VDSL

dsl ginp

security-level public

ip mtu 1500

operating-mode vdsl2-cpe

adsl sra

adsl bitswap

vdsl profile 8a

vdsl profile 8b

vdsl profile 8c

vdsl profile 8d

vdsl profile 12a

vdsl profile 12b

vdsl profile 17a

vdsl profile 30a

vdsl profile 35b

vdsl carrier auto

vdsl snr-margin 6

vdsl bitswap

vdsl gvector

vdsl upbo

up

!

interface Dsl0/Vlan835

description "ISP Data"

security-level public

up

!

interface WifiMaster0

down

!

interface WifiMaster1

down

!

interface Bridge0

description Management

inherit GigabitEthernet0/Vlan10

mac access-list type none

security-level private

ip address 172.16.2.8 255.255.255.0

up

!

interface Bridge1

description VDSL

include Dsl0/Vlan835

include GigabitEthernet0/Vlan835

mac access-list type none

security-level public

ip mtu 1500

up

!

ip http security-level private

ip http lockout-policy 5 15 3

ip http ssl enable

ip http ssl redirect

ip telnet

security-level private

lockout-policy 5 15 3

!

ppe software

ppe hardware

!

service http

service telnet

!

easyconfig disable

components

auto-update channel stable

!